Depois do movimento de home office consolidado por uma grande parcela de empresas brasileiras, especialistas em segurança da informação já discutem como será o suporte das equipes de TI quando os computadores que hoje estão nas residências de milhares de trabalhadores retornarem para o ambiente corporativo, sem colocar em risco as redes das empresas. O processo de “sanitização” será uma peça-chave no tratamento desses dispositivos para evitar uma série de “infecções” que podem colapsar as redes das companhias, causando uma série de prejuízos incalculáveis.

É nessa fase da “segunda onda” do home office que as novas tecnologias se tornam as grandes aliadas para suportar essa demanda que está por vir. Algumas ferramentas são fundamentais e devem ser colocadas como prioridade nesse processo. O especialista em Segurança Cibernética da NetSecurity, Henrique Lopes, listou algumas das principais tecnologias e cuidados que as companhias devem ter na hora de migrar as máquinas do home office para o ambiente corporativo sem colocar em risco a segurança das redes.

Novas tecnologias para suportar a demanda da segunda onda do home office

– VPN: Apesar de ser o primeiro passo, a tecnologia VPN (Virtual Private Network) se apresenta como essencial para simplificar o tráfego de dados de forma segura. Porém, existem algumas soluções de VPN mais robustas, que fazem a checagem do processo de compliance que algumas organizações exigem, como para liberar perfis de acesso ou gerar uma regra que conecte a máquina em um único servidor, o que já minimiza o risco de uma possível infecção.

– Criptografia de Dados: Dentro da gama de ferramentas de segurança da informação, têm ganhado cada vez mais destaque as tecnologias de criptografia de dados de HD para proteção em casos de furtos ou roubos de máquinas. As técnicas de codificação constituem uma parte importante da segurança dos dados, pois protegem informações confidenciais de ameaças que incluem exploração por malware e acesso não autorizado por terceiros. A criptografia de dados é uma solução de segurança versátil: pode ser aplicada a um dado específico (como uma senha) ou, mais amplamente, a todos os dados de um arquivo, ou ainda a todos os dados contidos na mídia de armazenamento.

– Segundo Fator de Autenticação: E levando em consideração que para as empresas está cada vez mais complicado garantir que quem está tentando acessar os sistemas é quem realmente diz ser, o uso de senhas ainda se apresenta como o principal mecanismo de autenticação. Com a gama de ameaças de phishing e golpes que surgiram durante a pandemia, o roubo de credenciais ainda é uma possibilidade. Nesse caso, contar com uma ferramenta de segundo fator de autenticação é uma opção que irá garantir o controle de acesso à rede e proteger informações sigilosas.

– DLP: A tecnologia DLP (Data Loss Prevetion ou Prevenção de Perda de Dados) não é novidade no mercado, mas voltou ao centro das discussões por sua característica, que serve exatamente para analisar os arquivos acessados por um funcionário, além de conseguir colocar um funil para verificar quem acessou. Alguns podem dizer que é uma solução complexa, por depender da classificação da informação, mas o objetivo é gerar um registro preciso de todos os acessos, para que a empresa não só consiga fazer o rastreamento no caso de um vazamento de dados, como também analisar a origem do problema.

– Firewall: Solução de segurança baseada em hardware, software (mais comum) ou ambos que, a partir de um conjunto de regras ou instruções, analisa o tráfego de rede para determinar quais operações de transmissão ou recepção de dados podem ser executadas. Trata-se da primeira linha de defesa na proteção de informações confidenciais, fazendo uma espécie de “filtro” de links maliciosos. Hoje, os firewalls evoluíram para centralizar outras funções de segurança, fornecendo políticas, gerenciamento e ferramentas de geração de relatórios projetados para facilitar a implantação das ferramentas e a produtividade das equipes.

– SOC: Se a empresa já apresenta um nível de maturidade de segurança da informação, é interessante ter um time especializado de SOC (Centro de Operação de Segurança), que irá acompanhar e avaliar a saúde digital da companhia. Essa equipe consegue entender o que aconteceu, gerar o incidente de segurança e, até mesmo, apagar todos os registros da máquina do usuário se for necessário. Segundo o Gartner, até 2022, 50% de todos os SOCs se transformarão em Centros de Operações de Segurança mais modernos, com capacidade integrada de resposta a incidentes, além de inteligência e caça às ameaças, em comparação a 2015, que apresentava um índice inferior a 10%.

“O home office trouxe solução mas também muitos desafios nesse momento crítico da pandemia para a maioria das empresas. Do ponto de vista tecnológico, isso cria riscos especiais de segurança cibernética que precisam ser minimizados afim de evitar possíveis dores de cabeça quando a situação se normalizar e todos voltarem para o escritório. Precisamos estar preparados para enfrentar esse novo momento”, conclui Lopes.

O post Conheça as novas tecnologias que irão suportar a demanda gerada pela “segunda onda” do home office apareceu primeiro em SempreUPdate.

Fonte: https://sempreupdate.com.br/conheca-as-novas-tecnologias-que-irao-suportar-a-demanda-gerada-pela-segunda-onda-do-home-office/

Nenhum comentário:

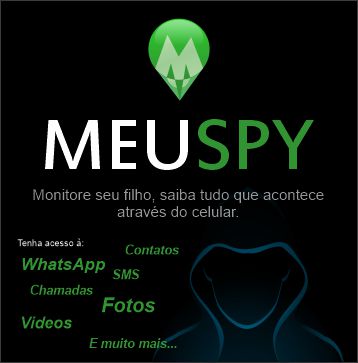

Antes de deixar um comentário, acesse o site meuspy.com e veja como é fácil espionar celulares.