Quando se pensa em um ciberataque, como o que se viu com o Twitter na última quarta-feira (15), normalmente se pensa em cibercriminosos tomando controle de servidores à força, utilizando todos os tipos de métodos para descobrir senhas, instalando secretamente malwares em computadores da empresa. A realidade, no entanto, nem sempre é tão empolgante.

No mundo real, um ataque bem-sucedido não necessariamente é resultado de grande domínio de tecnologia ou da descoberta de falhas de segurança ocultas. De fato, boa parte dos ataques de maior sucesso utilizam nada mais nada menos do que o "jeitinho", ou uma boa lábia.

É o que se chama no jargão tecnológico de "engenharia social". É um método de ataque que permite driblar proteções e sistemas de segurança mirando seu elo mais frágil: o comportamento humano.

No caso do ataque ao Twitter, muito ainda não se sabe sobre o método, mas uma coisa está clara até o momento. Os autores tiveram algum tipo de acesso a ferramentas internas da empresa, o que permitiu causarem o caos que causaram, atingindo por meio de engenharia social funcionários da empresa.

We detected what we believe to be a coordinated social engineering attack by people who successfully targeted some of our employees with access to internal systems and tools.

— Twitter Support (@TwitterSupport) July 16, 2020

O que não fica claro até o momento é a técnica usada para ter acesso a essas ferramentas. Existem relatos, publicados pelo site Motherboard, de que os cibercriminosos chegaram a pagar um funcionário para que ele proporcionasse acesso à plataforma, mas isso ainda não está confirmado. Independentemente de um potencial pagamento, o que se sabe até o momento indica que o ataque não envolveu nenhum tipo de invasão forçada aos sistemas do Twitter.

A arte da engenharia social

O caso do Twitter é mais um exemplo de que o ser humano segue sendo o ponto de fraqueza da maior parte dos sistemas. Normalmente essa definição é utilizada quando se fala nos usuários finais, que raramente cuidam da proteção adequada de suas contas, mas também é válida para funcionários de empresas.

Kevin Mitnick, um dos hackers mais renomados da história, é um mestre justamente na engenharia social. Seus principais ataques foram resultados não de grande conhecimento de sistemas de segurança e como burlá-los à força, mas sim de como ele conseguiu manipular pessoas para obter informações como senhas. Afinal de contas, para que passar horas, dias ou semanas tentando um método de força bruta para descobrir uma palavra-chave de alguém se é possível obtê-la apenas perguntando do jeito certo?

Depois de sua notória carreira no crime, Mitnick passou a operar do outro lado, e passou a treinar empresas contra esse tipo de ataque social. Ele defende que é plenamente possível causar danos terríveis aproveitando-se de uma disposição natural dos seres humanos em ajudar, que faz com que não seja difícil conquistar a confiança de alguém sem o treinamento adequado para reconhecer um golpe. O método pode ser amplificado quando se gasta algum tempo pesquisando sobre seu alvo, conhecendo a linguagem de uma empresa e o jargão técnico, e as pessoas que lá trabalham, permitindo se passar-se por "insider".

As redes sociais, por exemplo, são uma grande fonte de informações que podem ser usadas para algum ataque. Pessoas comumente compartilham muito sobre suas vidas pessoais, seus interesses, seus familiares e sua vida afetiva, que podem ser usadas para descobrir uma senha sem precisar de nenhum ataque elaborado. Também é possível descobrir muito sobre a organização de uma companhia por meio do LinkedIn, permitindo encontrar o melhor alvo para direcionamento de esforços.

Uma arma muito popular em ataques que se baseiam em engenharia social é o telefone. E aqui não estamos falando de utilizar nenhum aplicativo "hacker", mas sim de ligar para algum alvo se passando por outra pessoa, como um colega ou superior. Conquistando a confiança dessa vítima, é possível obter informações sigilosas e credenciais de acesso, ou fazer com que ela mesma desfalque sua empresa, como realizar um pagamento indevido.

Entre 2013 e 2015, por exemplo, um ataque bem sucedido desfalcou Google e Facebook em um total de US$ 100 milhões utilizando nada menos que engenharia social. Para isso, o autor forjou uma série de elementos que permitiram que ele se passasse por um representante da taiwanesa Quanta Computer, uma fabricante de componentes eletrônicos que tem muitos clientes no Ocidente. Ele passou a enviar notas fiscais com ordens de pagamento para os setores financeiros das empresas, que simplesmente não tiveram o "desconfiômetro" para perceber que se tratava de um golpe. Nenhum conhecimento técnico é necessário para conduzir um ataque como esse.

A técnica de ataque conhecida como "phishing" é, por si só, engenharia social. Ela consiste em enviar e-mails enganosos se passando por uma empresa para obter seus dados pessoais. Por exemplo: uma vítima pode receber um e-mail de alguém se passando pela Netflix afirmando que há algum problema em sua conta. Ao clicar no link, ele é direcionado para um site muito similar ao verdadeiro, no qual ele pode ser orientado a dar dados de cartão de crédito ou inserir sua senha, que são imediatamente roubados pelo golpista. Novamente: não é necessário conhecimento para quebrar um sistema de segurança aqui.

O phishing pode ser ainda mais perigoso quando ele se transforma em algo chamado de "spear phishing". Neste caso, o alvo é conhecido e o ataque é direcionado. O autor pode usar vários dos métodos mencionados previamente para coletar informações sobre a pessoa de interesse, tornando o golpe muito mais convincente, mirando exatamente em seus pontos mais fracos, e ainda assim um ataque bem sucedido não depende de nenhuma vulnerabilidade técnica em algum sistema.

Fonte: https://olhardigital.com.br/fique_seguro/noticia/ataque-ao-twitter-prova-que-pessoas-sao-o-elo-fraco-de-sistemas-de-seguranca/103616

Nenhum comentário:

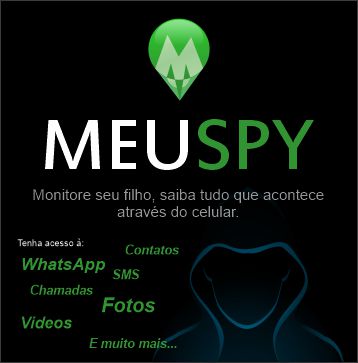

Antes de deixar um comentário, acesse o site meuspy.com e veja como é fácil espionar celulares.