A empresa de segurança Check Point fez uma descoberta importante: uma campanha de phishing usa o Office 365 contra servidores da Samsung, Adobe e Universidade de Oxford. Os pesquisadores da Check Point Software Technologies Ltd. dizem que a campanha de phishing é bem sofisticada e foi projetada para coletar dados de empresas armazenados nas contas do Microsoft Office 365. Para evitar a detecção por software de segurança, a campanha adotou nomes respeitáveis de organizações para ignorar os filtros de proteção. Nesse caso, foram os da Universidade de Oxford, Adobe e Samsung.

Nos últimos anos, a adoção do Office 365 no setor corporativo aumentou significativamente. Sua popularidade atraiu a atenção de cibercriminosos, os quais lançam campanhas constantes de phishing especificamente para atacar esta plataforma. Como 90% dos ciberataques começam com uma campanha de phishing, o Office 365 é um alvo atraente para os atacantes que trabalham para escapar das soluções de segurança continuamente implementadas.

Recentemente, uma campanha de phishing do Office 365, aparentemente pouco sofisticada, chamou a atenção dos pesquisadores da Check Point. Os atacantes aproveitaram-se do mecanismo de redirecionamento do produto Adobe Campaign usando um domínio da Samsung para redirecionar as vítimas para um site de phishing com tema do Office 365. Os hackers valeram-se do fato de que o acesso a um domínio respeitável, como o da Samsung, não seria bloqueado por um software de segurança.

Descoberta campanha de phishing que usa o Office 365

Para expandir sua campanha, os atacantes também comprometeram vários sites ao introduzir um script que imita o mesmo mecanismo oferecido pelo serviço de redirecionamento da Adobe. Outras investigações mais aprofundadas revelaram que os atacantes por trás da campanha implementaram alguns outros truques interessantes para ocultar o kit de phishing e evitar a detecção em cada estágio do ataque.

Assim, os pesquisadores da Check Point descobriram que esta campanha de phishing do Office 365 usou serviços confiáveis para permitir um novo ataque. Os cibercriminosos invadiram o servidor de e-mail da Universidade de Oxford para enviar e-mails maliciosos às vítimas. Essas mensagens continham links redirecionados para um servidor Adobe usado pela Samsung no passado, permitindo que os atacantes aproveitassem a aparência de um domínio legítimo da Samsung para enganar as vítimas com sucesso. Por fim, as vítimas foram levadas a um caminho fraudulento para compartilhar suas credenciais de acesso do Office 365.

Sequestro do servidor de e-mail da Universidade de Oxford

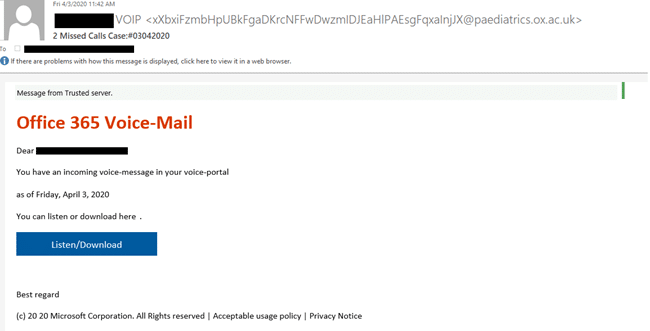

No início de abril de 2020, os pesquisadores da Check Point começaram a observar os e-mails enviados às vítimas intitulados “missed voice message” (“mensagem de voz perdida”) ou “Office 365 Voice Mail”. Aproximadamente 43% desses ataques atingiram empresas europeias, enquanto o restante foi observado na Ásia e no Oriente Médio.

Os textos dos e-mails indicavam que uma mensagem de voz recebida estava no portal de voz da vítima, e solicitavam que os usuários clicassem em um botão que supostamente os levaria à sua conta do Office 365 para tomar medidas adicionais. Depois que as vítimas clicavam no botão, elas eram redirecionadas para uma página de phishing disfarçada de página de acesso do Office 365.

Figura 1: Exemplo de e-mail enviado às vítimas

A maioria dos e-mails foram originados de vários endereços pertencentes a subdomínios legítimos de diferentes departamentos da Universidade de Oxford. Os cabeçalhos de e-mail mostram que os atacantes encontraram uma maneira de explorar um dos servidores SMTP (protocolo de transferência de e-mail simples) de Oxford. O uso de servidores SMTP Oxford legítimos permitiu que os atacantes passassem na verificação de reputação exigida pelas medidas de segurança do domínio do remetente.

Redirecionamentos da URL confiável da Samsung

No ano passado, os redirecionamentos abertos do Google e da Adobe foram usados por campanhas de phishing para adicionar legitimidade às URLs usadas nos e-mails de spam. Um redirecionamento aberto é uma URL em um site que pode ser usada por qualquer pessoa para redirecionar os usuários para outro site. Nesse caso, os links no e-mail são desviados para um servidor Adobe. Da mesma forma, esse servidor fora usado anteriormente pela Samsung durante uma campanha de marketing de “Cyber Monday” de 2018.

Em outras palavras, o link incorporado no e-mail de phishing original faz parte da família de domínio confiável da Samsung. Então, sem saber, ela redireciona as vítimas para um site hospedado pelos atacantes. Ao usar o formato de link específico do produto Adobe Campaign e o domínio legítimo, esses atacantes aumentaram as chances de a mensagem ignorar as soluções de segurança de e-mail. Isso é feito com base na reputação, listas negras e padrões de URL.

O que parecia ser uma clássica campanha de phishing do Office 365, acabou sendo uma obra-prima em termos de estratégia, pois adotaram marcas conhecidas e respeitáveis para evitar produtos de segurança, explica Lotem Finkelsteen, diretor de Inteligência de Ameaças da Check Point.

Mais detalhes

De acordo com Finkelsteen, o acesso ao correio corporativo pode permitir que atacantes tenham acesso ilimitado às operações corporativas, como transações e relatórios financeiros. Eles ficam enviando e-mails internos a partir de uma fonte confiável, senhas e até endereços dos ativos em nuvem da empresa. “Para desencadear o ataque, o cibercriminoso teve que obter acesso aos servidores da Samsung e Universidade de Oxford, o que significa que ele teve tempo de entender o funcionamento interno, permitindo que ele passasse despercebido”, detalha Finkelsteen.

Então, a Check Point informou à Universidade de Oxford, Adobe e Samsung sobre os detalhes e as descobertas dessa sofisticada campanha de phishing para coletar dados de empresas armazenados nas contas do Microsoft Office 365. Do mesmo modo, os pesquisadores da Check Point listam as três principais dicas de segurança para os usuários de Office 365:

1. Usar senhas diferentes para seu aplicativo em nuvem, pois dessa forma seus ativos estarão protegidos quando um deles for exposto;

2. Usar soluções de segurança em nuvem e de e-mail. O fato de essas campanhas prosperarem prova que a solução de segurança nativa é fácil de ser fraudada. Usar soluções de segurança em nuvem e de e-mail para remover ameaças que entram no seu e-mail e proteger sua infraestrutura em nuvem;

3. Não inserir dados de acesso e senhas quando não se espera fazê-lo. Muitas vezes, é uma solicitação fraudulenta para capturar esses dados.

O post Descoberta campanha de phishing que usa o Office 365 apareceu primeiro em SempreUPdate.

Fonte: https://sempreupdate.com.br/descoberta-campanha-de-phishing-que-usa-o-office-365/

Nenhum comentário:

Antes de deixar um comentário, acesse o site meuspy.com e veja como é fácil espionar celulares.