- Vazamento expõe mais de 400 milhões de dados pessoais, CNPJs e placas

- O que fazer em caso de vazamento de dados pessoais?

Quem identificou o problema foi Leandro Duarte, ainda em 2017, quando tinha apenas 14 anos. O suposto bug foi relatado ao Google em dezembro de 2019.

Ao Tecnoblog, o jovem de Paraisópolis, comunidade da zona Sul da capital paulista, relata que notou a situação ao tentar redirecionar mensagens de vários e-mails para uma única caixa de entrada:

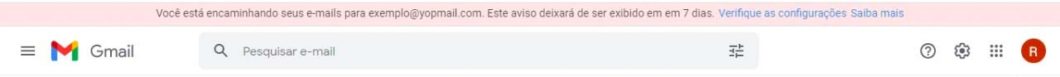

“Eu percebi que era um bug porque, na hora de redirecionar mensagens de um e-mail X para outro e-mail Y, o Gmail mostra um banner vermelho na versão da plataforma para desktop na versão web outras contas com domínio do Gmail e não de domínio próprio, como uma conta @gov.br, por exemplo.”

Leandro é conhecido como bug hunter — uma espécie de caçador de falhas — por apontar brechas em outros sites. Ele já apontou bugs de vazamento de dados para a plataforma israelita Lusha, e uma vulnerabilidade de injeção de SQL no site da Universidade de Stanford. O jovem já participou de alguns eventos relacionados a tecnologia, como o CS 15, realizado pela universidade de Harvard, e o Estação Hack, do Facebook.

Por que a ausência de aviso é um problema?

O fato de o Gmail permitir o compartilhamento de e-mails não é uma falha de segurança, já que o encaminhamento é uma função padrão entre contas do Gmail. Mas, caso os dados do usuário sejam vazados, a ausência do aviso de encaminhamento pode ser explorada para comprometer a conta Gmail da vítima.

Como descreve Leandro, a ativação do recurso de encaminhamento funciona da seguinte forma:

- Dentro do Gmail, o usuário primeiro abre a seção de POP/IMAP. As duas são ferramentas diferentes para acessar a caixa de entrada do e-mail, sendo a primeira normalmente usada no dia a dia. É o IMAP que permite o acesso de uma conta de e-mail por diferentes dispositivos, como smartphone, notebook, tablet, etc. Já o POP é usado para acesso único por um aparelho, porque os e-mails são baixados.

- Ao acessar o POP/IMAP, o usuário tem acesso a aba de “adicionar um endereço de encaminhamento”. Como o nome indica, ele pode escolher outra conta para receber as mensagens que chegam no primeiro e-mail.

- Em seguida, um código de confirmação numérica será enviado. O problema é que ele chega no e-mail do terceiro, ao qual o golpista tem acesso. Essa era para ser uma “trava de segurança” do processo de encaminhamento, mas o efeito é reverso: quem invade a conta confirma o golpe por meio do código.

- Ao confirmar, a próxima seção, logo abaixo, habilita o usuário a enviar uma cópia para cada e-mail recebido, enquanto ele mantém uma outra no endereço original.

- Ao descer na página, aparece ao usuário a opção de ativar o POP e o IMAP. É necessário clicar no botão de “Ativar POP para todos os e-mails (mesmo os que já foram baixados)”.

- Com todos os processos concluídos, basta clicar em salvar alterações.

Após salvar, todo e qualquer e-mail que chegar na caixa de mensagens é redirecionado com cópia para o outro endereço selecionado.

Leandro avisa que o golpe só acontece se alguém tiver acesso ao seu e-mail pessoal ou corporativo, mas reforça que isso não é muito difícil: basta que eles tenham sido vazados na internet.

“Entrar no e-mail de alguém não é difícil”

O jovem que descobriu a brecha na segurança conta que há, por exemplo, um método simples para descobrir e-mail e a senha de um usuário — pacote completo preferido de qualquer invasor e cibercriminoso. Leandro está prestes a lançar um livro ensinando sobre métodos e brechas de segurança, chamado Hackear sem Programar.

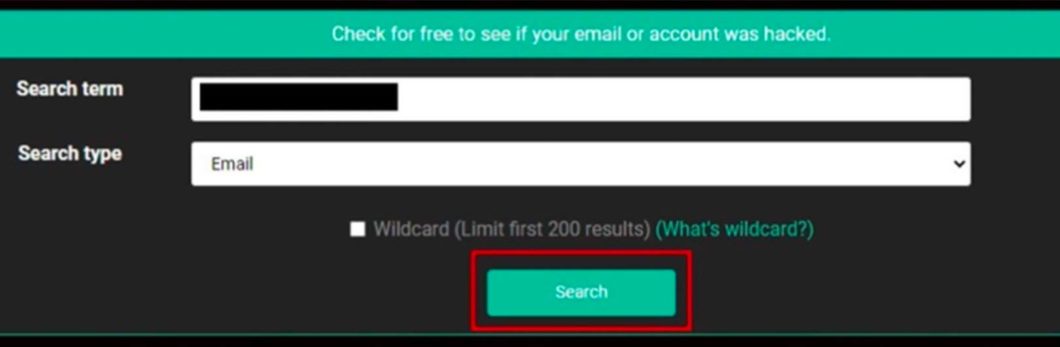

Por meio de uma plataforma, Leandro conta que consegue obter o e-mail de alguém que teve seus dados vazados:

“Se você examina um e-mail qualquer nessa plataforma, você inclusive pode obter a senha da pessoa em .txt (formato de arquivo em texto). Isso é ainda mais perigoso se a pessoa usa a mesma senha para vários apps ou sites. Fica pior se o 2FA (autenticação em dois fatores) não está presente.”

De acordo com Leandro, também é possível obter esses dados por meio de SMS. Se um aplicativo na Google Play Store solicita acesso ao app de mensagens de texto padrão de uma pessoa, e ela aceita, o app pode subir mensagens de texto da pessoa na nuvem. Direto para a consulta de quem procura.

A cereja do bolo é que para e-mails corporativos do Workspace, o usuário não é notificado caso alguém se aproveite da função de “encaminhar”. Isso torna o golpe muito pior, porque a não ser que o usuário desabilite o compartilhamento manualmente, ele sequer nota a ausência de segurança.

E Leandro avisa: não importa se o usuário trocar de dispositivo, mudar a rede de conexão ou até mesmo de e-mail. O compartilhamento continuará ativo.

No teste feito pelo Tecnoblog, o repórter não foi notificado sobre o encaminhamento feito a uma outra conta de e-mail. Ele também tentou mudar a senha para impedir o compartilhamento de e-mails no domínio próprio, mas não adiantou: as mensagens continuaram sendo enviadas à conta terceira após este procedimento.

Google diz que suposto bug é uma “feature”

O Leandro entrou em contato com o Google, como afirmamos no início da matéria. A empresa chegou a responder o e-mail do jovem, reconhecendo a existência do bug. Em inglês, um funcionário da companhia escreveu:

“Bom trabalho! Eu preenchi um relatório com o bug apresentado em sua mensagem. O painel vai avaliá-lo na próxima reunião do painel de VRP (Programa de Relatórios de Vulnerabilidades, em tradução livre) e nós vamos informá-lo assim que tivermos novas informações. Tudo que você pode fazer agora é esperar.”

Leandro esperou. O Google ainda complementa a mensagem avisando que, se não houver resposta em 2 a 3 semanas, ou tiver mais informações sobre a vulnerabilidade, a empresa deve ser procurada novamente. Mas não houve nenhum retorno.

Após notar que a ausência de segurança sobre encaminhamento persistia no Gmail, Leandro alega que entrou em contato com um executivo do Google Brasil no começo de 2021. O funcionário de alto escalão teria dito por meio de mensagens que encaminhou o relatório com o bug para o “departamento responsável”. Novamente, a falha não foi corrigida.

Nesta quarta-feira (22), o Google retornou a Leandro por meio de um novo e-mail. A empresa diz não reconhece a questão como um bug, e sim como uma “feature”. A mensagem, na íntegra, está abaixo (traduzida para o português pelo Tecnoblog):

“Olá, Leandro.

“Gostaríamos que você soubesse que nós discutimos isso com o time responsável pelo Gmail, e concluímos que esse recurso para o Workspace seria bacana de eventualmente ser implementado para contas de clientes, e portanto não vamos rastrear o bug como uma vulnerabilidade, mas sim como um pedido para implementar um novo recurso.

Obrigado pelo seu relatório.”

Para Leandro, o processo de bug bounty do Google foi frustrante. “Deu trabalho para reportar o bug e receber o prêmio. E ainda por cima não corrigiram”, conta o jovem. O Google ofereceu uma recompensa de US$ 500 por descobrir a falha, isso em 2019, o que significa um prêmio final de cerca de R$ 2.000. Por achar uma brecha de dados para a israelita Lusha, Leandro ganhou um abono de R$ 8.000.

O Tecnoblog entrou em contato com o Google Brasil e pediu um posicionamento sobre o caso. Em nota emitida nesta quarta-feira, o Google Brasil diz:

“Criamos nosso Programa de Recompensas de Vulnerabilidade especificamente para identificar e corrigir possíveis bugs como este. Agradecemos a participação do pesquisador e da comunidade de segurança em geral nesses programas. Estamos investigando o assunto e tomaremos as medidas necessárias para ajudar a proteger os usuários.”

Ausência de recurso no Gmail pode facilitar crimes após vazamentos de dados

como rastrear celular pelo imei

Fonte: https://tecnoblog.net/496887/ausencia-de-recurso-no-gmail-pode-facilitar-crimes-apos-vazamentos-de-dados/

Nenhum comentário:

Antes de deixar um comentário, acesse o site meuspy.com e veja como é fácil espionar celulares.